Informationssicherheit

Begriffsbestimmung

Der Begriff Informationssicherheit beschreibt heute diverse

Aufgaben organisatorischer und technischer Natur.

Zu den technischen Aspekten der Informationscherheit zählt die IT-Security

unter der eine Vielzahl von technischen Themen zusammengefaßt wird:

Der Begriff Informationssicherheit beschreibt heute diverse

Aufgaben organisatorischer und technischer Natur.

Zu den technischen Aspekten der Informationscherheit zählt die IT-Security

unter der eine Vielzahl von technischen Themen zusammengefaßt wird:

- Malware-Schutz (Abwehr von Viren, Trojanern usw.), Content- und Spamfilter

- Netzwerk-Segmentierungen (Firewalls, Protokoll-Gateways, VLAN, DMZ)

- Zutritts- und Zugangskontrollen

- Verschlüsselung

- Härtung von Betriebssystemen, Middleware und Applikationen

- Vulnerability Scans, Pentests

Erfolgreiches Informationssicherheitsmanagement sollte folgendes beinhalten:

- Definition von Scope, Maßnahmen, messbaren Zielen und Schutzbedarfsklassen

- Klassifizierung von Informationen und Festlegung der Schutzbedarfe

- Führen eines Asset-Registers (CMDB), in dem alle unternehmerisch wertvollen "informationellen Werte" erfasst werden

- Risikoanalyse zur Identifikation von Risiken, die auf die Assets negativ einwirken sowie das Management von Maßnahmen zur Risikominimierung

- Integration von Informationssicherheit in Business-Prozesse

- Regelmäßige Schulungen und Awareness-Training, welche der jeweiligen Zielgruppe angepasst werden

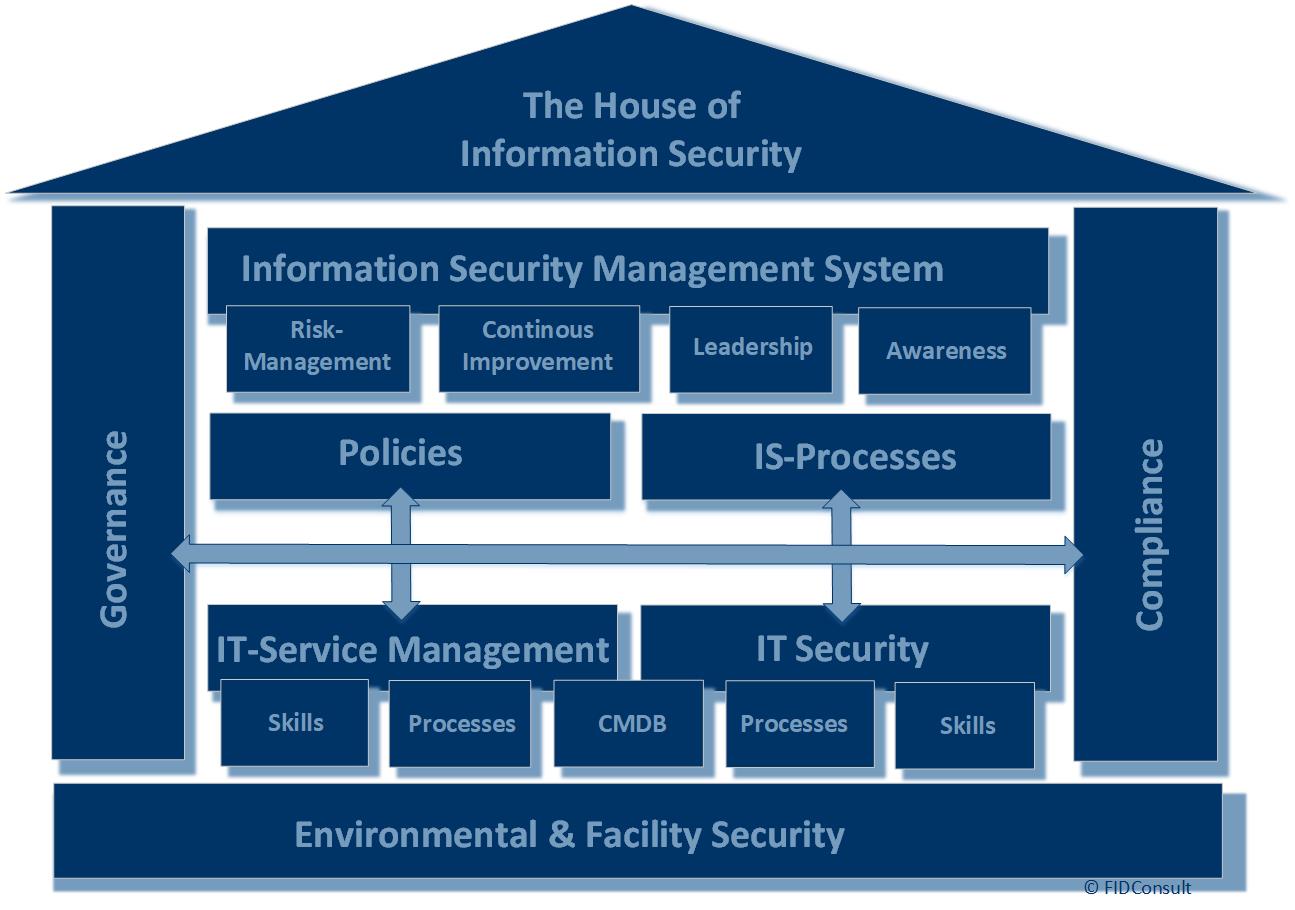

Mittlerweile gibt es eine Reihe von Standards, die "Best-Practice"-Vorlagen für ein gutes Management von Informationssicherheit zur Verfügung stellen. Im ISO-Kontext wird dann immer von Managementsystemen gesprochen, in diesem Fall von einem Informations Sicherheits Management System (ISMS). Ein solches ISMS steht im Unternehmenskontext nie für sich allein, da es in andere Unternehmensprozesse integriert ist und möglicherweise mit anderen Managementsystemen interagiert. So stützen sich die Managementsysteme für QM ISO9000) und IT-Management (ITIL, ISO20000) auch in der Praxis gegenseitig bzw. ergänzen sich.

Motivation und Ziele

Die Motivation für die Umsetzung von Informationssicherheit ergibt sich aus dem Risiko dem

Informationen ausgesetzt sind. Daher sollten wichtige Daten und Information

vor dem Verlust von Verfügbarkeit, Vertraulichkeit

und Integritätgeschützt werden. Als weitere Schutzziele können auch Authentizität, Verbindlichkeit

und Wiederherstellbarkeit in Betracht kommen.

Die Motivation für die Umsetzung von Informationssicherheit ergibt sich aus dem Risiko dem

Informationen ausgesetzt sind. Daher sollten wichtige Daten und Information

vor dem Verlust von Verfügbarkeit, Vertraulichkeit

und Integritätgeschützt werden. Als weitere Schutzziele können auch Authentizität, Verbindlichkeit

und Wiederherstellbarkeit in Betracht kommen.

Wissen Sie, welches Ihre Kronjuwelen sind?

Wissen Sie auch, wo diese gelagert, gespeichert und verarbeitet werden?

War bis in die 1980er Jahre die klassische Definition von Unternehmensressourcen gültig

(Arbeit, Boden, Rohstoffe), hat sich in den vergangen Jahren ein Wandel vollzogen, in dem

der Ressource "Informationen" ein immer größeren Stellenwert zuteil wird. Informationen stellen in der

heutigen Zeit einen wichtigen unternehmerischen Erfolgsfaktor dar.

Diese Entwicklung setzt sich weiter fort und neue, heute noch unbekannte Business-Modelle

entstehen. Gleichzeitig werden die Lebenszyklen von Technologien und Business-Modellen

kürzer. Dieser Innovationsdruck wirkt sich immens auf das Management von Informationssicherheit

aus, zumal technische Innovationen und neue Business-Modelle oft auch neue Compliance-

oder Governance-Regelwerke bedeuten, die es dann zu berücksichtigen gilt.

Ein weiterer Einflussfaktor ist die immer stärker werdende Vernetzung früher getrennter

Infrastrukturen. Nicht erst mit IoT steigt das Risiko, dass durch diese Vernetzung von

Infrastrukturen Probleme in der öffentlichen Infrastruktur entstehen können.

Daher werden

Aspekte aus dem Bereich Krisenmanagement

(Kritis) oder BCM

(Business Continity Management) immer wichtiger.

Informationssicherheits Management System (ISMS)

Ein ISMS aufzubauen und zu betreiben ist eine strategische unternehmerische Entscheidung.

Auch die Frage, ob eine Zertifizierung nach ISO27001 angestrebt und durchgeführt werden soll,

ist von den Bedürfnissen des Unternehmens und seiner Kunden abhängig. Das Kernelement

eines ISMS ist der KVP (Kontinuierlicher Verbesserungs Prozess),

in dem der PDCA (Plan, Do, Check, Act) Prozess verankert ist.

Ein ISMS aufzubauen und zu betreiben ist eine strategische unternehmerische Entscheidung.

Auch die Frage, ob eine Zertifizierung nach ISO27001 angestrebt und durchgeführt werden soll,

ist von den Bedürfnissen des Unternehmens und seiner Kunden abhängig. Das Kernelement

eines ISMS ist der KVP (Kontinuierlicher Verbesserungs Prozess),

in dem der PDCA (Plan, Do, Check, Act) Prozess verankert ist.

Vereinfacht gesagt

bedeutet das: Informationen werden durch einen Prozess verarbeitet und das Ergebnis wird überprüft,

ob es strukturell und in der Qualität dem gewünschten Ergebnis entspricht, andernfalls wird in einer

Feedbackschleife

der Grund für die Abweichung gesucht und der Prozess verbessert.

Ein ISMS verlangt Management Attention. Jedes Managementsystem ist streng genommen ein Werkzeug für die

Unternehmensleitung zur Steuerung von Unternehmensprozessen, deshalb sollten Managementsysteme, die sich

auf unterschiedliche Normen stützen nach Möglichkeit als integrerte Managementsysteme operieren.

Die wichtigsten Bestandteile eine ISMS sind:

-

Der Scope

die relevanten Bestandteile und Prozesse des Unternehmens, relevante externe "interested parties", Schutzbedarfe, Abhängigkeiten zu anderen Managementsystemen und -prozessen -

Das Assets- und das Risiko-Inventar

Die unternehmerischen Werte sollen identifiziert, kategorisiert und einer Schutzbedarfsanalyse unterzogen werden. Die Risikoanalyse untersucht die Assets hinsichtlich möglicher Einwirkungen negativer Art und im Risikomanagement werden vereinbarte Maßnahmen hinsichtlich der Umsetzung und Wirksamkeit verfolgt. -

Leadership, Management Commitment und Management Review

Die Unternehmensleitung ist dafür verantwortlich, die notwendigen Resourcen in der erforderlichen Quantität und Qualität zu Verfügung zu stellen, aktives Commitment regelmäßig zu demonstrieren und im Management-Review den Status des ISMS und die Kennzahlen zu überprüfen sowie notwendige Änderungen/Verbesserungen zu beauftragen. -

Überwachung und Review

Das ISMS wird überwacht, um die Effektivität und Effizienz zu überprüfen, hierzu gilt es geeignete KPIs zur Messung zu definieren. Mittels interner Audits wird die Einhaltung aller Richtlinien und Prozesse überprüft. Alle Ergebnisse sind Bestandteil des KVP und des Management Reviews. -

Anhang A: Maßnahmen und Maßnahmenziele

Im normativen Anhang A der ISO27001 finden sich ca. 130 Kontrollen, die in einem ISMS mit Maßnahmen und Zielen hinterlegt sein müssen. Ausschlüsse müssen schriftlich begründet werden, sofern eine Zertifizierung angestrebt wird. In der dazugehörenden ISO27002 sind "Best-Practices" aufgelistet, die geeignet sind, die Anforderungen zu erfüllen.

IT-Security

War die IT-Security vor 20 Jahren im Wesentlichen das Bereitstellen von Virenschutz,

Firewalls oder Protokoll-Gateways, so hat sich durch die fortschreitende "Consumerization of IT"

ein weitreichender Wandel vollzogen, der auch zu einer hohen Spezialisierung von Disziplinen

geführt hat.

War die IT-Security vor 20 Jahren im Wesentlichen das Bereitstellen von Virenschutz,

Firewalls oder Protokoll-Gateways, so hat sich durch die fortschreitende "Consumerization of IT"

ein weitreichender Wandel vollzogen, der auch zu einer hohen Spezialisierung von Disziplinen

geführt hat.

Früher musste ein Einbrecher mit seinem Werkzeug zum Objekt der Begierde gehen,

heute kann er von jedem Ort der Erde zu jeder Zeit die IT angreifen und kann sich im Gegensatz

zu dem klassischem Einbrecher recht gut verstecken.

Neben den klassischen IT-Architekturen sind heute zusätzlich

Cloud-Services, eine Vielzahl unterschiedlicher Endgerätetypen, IoT, die Vernetzung

von früher autarken Netzen und Infrastrukturen hinzugekommen.

Vor allem aber sind die Angriffe immer besser geworden.

Mittlerweile ist das "Hackingbusiness" international gut organisiert und

hat sich in viele Spezialistengruppierungen aufgeteilt, die sich gegenseitig

ihre "Dienstleistungen" verkaufen.

Auch wenn sich mittlerweile die IT immer stärker diversifiziert hat, gelten einige grundsätzliche

Anforderungen für alle Arten von IT:

-

Aktualität der genutzten Software

Nur wenn alle IT-Komponenten auf dem neuesten Stand sind, kann man einigermaßen sicher vor bösen Überraschungen sein und nur dann können viele der anderen Schutzmaßnahmen wirken. Sollte die Aktualisierung nicht möglich sein, so muss dringend geprüft werden, ob die Komponente ersetzt werden kann oder in ein speziell konfiguriertes Netzwerksegment (DMZ) migriert werden. -

Aktualität aller Schutzmaßnahmen

Es mag banal klingen, aber ein Anti-Malwareprogramm kann nur dann den Schutz aufrecht erhalten, wenn es regelmäßig aktualisiert wird. -

Segmentierung von Netzwerken

Wenn Unternehmen IT zu verschiedenen Zwecken betreiben, sollte immer untersucht werden, ob der Schutzbedarf in allen Teilen der IT identisch ist oder ob es Sinn macht, die IT in verschiedene, den Schutzbedarfen und Funktionen entsprechende Netzwerksegmente aufzuteilen, die untereinander nur über Firewalls und genau definierte Regelwerke miteinander kommunizieren dürfen. Beispielsweise kann so die IoT einer Fabrik von der Büro-IT getrennt werden. -

Restriktive Konfigurationen (Härtung)

Wenn auf einer IT-Komponente alle nicht benötigten Programme, Dienste und Schnittstellen deinstalliert - wo das nicht möglich ist zumindest dauerhaft außer Betrieb gesetzt - werden, ist das Resultat ein deutlich robusteres IT System. Weniger Komponenten und Schnittstellen resultieren in geringerem Wartungsaufwand und deutlich weniger Angriffsvektoren (Risikoszenarien).

Zu den restriktiven Konfigurationen können auch die Einschränkungen des Zugriffs auf Daten gezählt werden. Dazu gehören Rollen und Berechtigungskonzepte, Passworteinstellungen für Administratoren und Benutzer, sich automatisch aktivierende Bildschirmsperren oder automatische Logouts nach einer gewissen Zeit der Untätigkeit (idle-time). -

Verschlüsselung und sichere Zertifikate

Eine Verschlüsselung von Daten erhöht den Schutz vor nicht autorisiertem Zugriff. Alle "normalen" Protokolle wie smtp, http, ftp sind nicht verschlüsselt und die Daten wie bei einer Postkarte lesbar. Auch gespeichert Daten können verschlüsselt werden.

Allen Verschlüsselungsmethoden gemein ist, dass die Qualität des Managements (PKI) des Krypto-Materials entscheidend ist für die Sicherheit und Integrität der Verschlüsselung und der Daten. Bei der Verschlüsselung von schützenswerten Daten sollte daher immer ein öffentlich verifizierbares Zertifikat eines Trustcenters genutzt werden oder zumindest eine unternehmensinterne PKI aufgebaut werden. -

Backup

Wichtige Daten und Konfigurationen müssen regelmäßig gesichert werden (Backup), damit sie bei einem Verlust wiederhergestellt werden können. Die einzusetzende Backup-Technologie ist von Verfügbarkeits- und Wiederherstellzeit-Anforderungen abhängig. Bei einem besonders hohen Schutzbedarf kann auch ein mehrstufiges Backup in Betracht gezogen werden. Wichtig: Die Wiederherstellbarkeit der Daten muss regelmäßig getestet werden! Denn was helfen sicher gespeicherte Daten, wenn sie unbrauchbar sind? -

Protokollierung und Monitoring

Jede SW-Komponente ist in der Lage ihren Status und ihre Transaktionen

zu protokollieren. In aller Regel ist der Umfang der Protokollierung

konfigurierbar. Ebenso stellt jede SW-Komponente eine Schnittstelle

für eine Echtzeitüberwachung (Monitoring) zur Verfügung. Das Monitoring

und die Protokolle

(logfiles) sollten regelmäßig auf Unregelmäßigkeiten überprüft werden, um

sicherzustellen, dass das System noch integer ist, also nicht durch

fehlerhafte Bedienung, Defekte, Manipulation oder Angriffe von außen

in einem fragwürdigen, also nicht mehr vertrauenswürdigem Zustand ist.

Die hier aufgezählten "Informationssicherheits-", "ISMS-" und "IT-Security-Aspekte"

sind nur ein kleiner Ausschnitt der kompletten Palette. Jedes Unternehmen

muss für sich entscheiden, in welchem Spannungsfeld zwischen Schutzbedarf und

Risiko es sich befindet und dann die sinnvollen und geeigneten Maßnahmen ergreifen.

Bei der Analyse von Anforderungen und der Umsetzung von Maßnahmen bin ich Ihnen gerne behilflich.

Ich freue mich auf Ihren Anruf.