Risikomanagement

Begriffsbestimmung und Abgrenzung

Der Begriff Risikomanagement findet vielfältige Verwendung in allen Bereichen

des geschäftlichen, politischen und privaten Lebens. Auch wenn es Überschneidungen und

Schnittmengen gibt, möchte ich hier nur die Risiken in Bezug auf den Umgang mit

Informationen und Daten betrachten und damit Aspekte in Datenschutz und

Informationssicherheit betrachten. Dieses beinhaltet technische Risiken als auch

durch menschliches Verhalten verursachte negative Einflüße.

Der Begriff Risikomanagement findet vielfältige Verwendung in allen Bereichen

des geschäftlichen, politischen und privaten Lebens. Auch wenn es Überschneidungen und

Schnittmengen gibt, möchte ich hier nur die Risiken in Bezug auf den Umgang mit

Informationen und Daten betrachten und damit Aspekte in Datenschutz und

Informationssicherheit betrachten. Dieses beinhaltet technische Risiken als auch

durch menschliches Verhalten verursachte negative Einflüße.

Der Begriff Risiko wird im allgemeinen mit den potentiell negativen Auswirkungen

eines möglichen Ereignisses assoziiert. Ein Risiko setzt immer eine Schwachstelle,

eine Bedrohung und eine anzunehmende Wahrscheinlichkeit für das Eintreten des aus

Schwachstelle und Bedrohung resultierenden Risikoszenarios voraus. Statt

Eintrittswahrscheinlichkeit wird auch von Eintrittshäufigkeit gesprochen und das Problem

der "Berechnung" der Eintrittswahrscheinlichkeit oder -häufigkeit für eine Risikobewertung

ist die größte und gern unterschätzte Herausforderung im Risikomanagement.

Die Berechnung einer Wahrscheinlichkeit ist trotz aller Hilfsmittel und

Statistiken immer nur eine Hypothese, denn das tatsächliche Eintreten eines Ereignisses

kann von vielen zufälligen Faktoren abhängig sein, die zum Zeitpunkt der

Risikoanalyse nicht einmal alle vollständig bekannt sind bzw. gekannt sein können.

Darüber hinaus hat der Mensch keine Intuition, keinen instinkthaften Zugang zu

Wahrscheinlichkeiten.

Statt dessen bedienen wir uns der Statistik, Erfahrungswerten oder dem gesunden

Menschenverstand.

Diese Schwäche in unseren kognitiven Fähigkeiten führt manchmal zu völliger

Fehleinschätzung mit möglicherweise katastrophalen Auswirkungen. Zu diesem Thema

kann man u.a. bei Nassim Nicholas Taleb

in seinem Klassiker "Der Schwarze Schwan",

Daniel Kahnemann in "Schnelles Denken, Langsames Denken" oder

bei RiskNET

viele Details und Beispiele finden.

Erfolgreiches Risikomanagement

.... beginnt mit der richtigen Vorbereitung:

.... beginnt mit der richtigen Vorbereitung:

- Prüfung der Asset-Liste

Alle unternehmerischen Werte - in dem hier diskutierten Kontext sind das Informationen und Daten - sollten Bestandteil einer gut gepflegten Asset-Liste sein. - Prüfung und Bestimmung des Schutzbedarfes

Nur wenn der Schutzbedarf eines Assets festgelegt worden ist, kann ein Risiko ermittelt werden, das diesem Schutzbedarf gegenläufig ist und damit das Asset gefährdet. Der Schutzbedarf muss für alle schutzwürdigen Aspekte wie Vertraulichkeit, Verfügbarkeit und Integrität gegebenenfalls in einer Schutzbedarfsanalyse festgelegt werden.

Das soll aber nicht bedeuten, dass Risikoanalysen unnütz sind. Im richtigen Kontext und mit korrekter Modellierung kann eine Risikoanalyse eine wichtige Quelle für die Entscheidungsfindung in Unternehmen sein. Richtig verstanden und angewendet bildet eine Risikoanalyse die Basis für die Priorisierung von Maßnahmen.

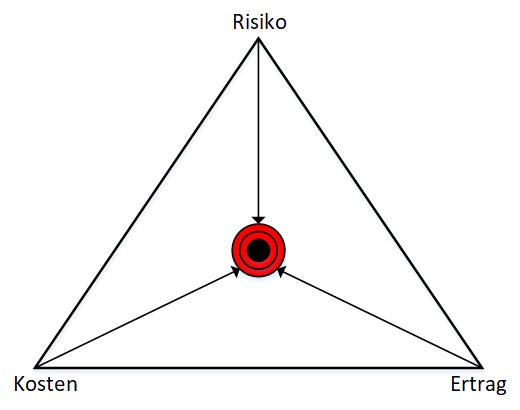

Da Maßnahmen in der Regel auch mit Kosten einhergehen, mindern diese den Ertrag eines Unternehmens zumindest solange wie ein Risiko nicht konkret eingetreten ist und die Schutzmaßnahmen wirksam waren. Es gilt also die Balance zu finden zwischen dem Risikoappetit und den Kosten eines Unternehmens um den Ertrag zu optimieren.

Dabei gilt für jeden Betrachtungsgegenstand:

- Definition des Betrachtungsgegenstandes: Der Betrachtungsgegenstand (Scope) sollte klar definiert sein, bevor man mit einer Risikoanalyse beginnt damit bei den weiteren Arbeitsschritten die richtigen Annahmen und Aspekte ausgewählt werden. Der Scope wird in aller Regel durch Anforderungen aus anderen Managementprozessen und -entscheidungen beeinflußt. Idealerweise ist zu diesem Zeitpunkt auch der Schutzbedarf bekannt. Dieser ergibt sich aus den Anforderungen an Verfügbarkeit, Vertraulichkeit und Integrität und leitet sich oft aus vertraglichen Leistungsverpflichtungen oder anderen Compliance-Anforderungen ab.

- Identifikation der Schwachstelle(n): Die vollständige Identifikation der Schwachstellen ist enorm wichtig für eine gute Risikoanalyse. Werden Bedrohungen übersehen oder vorschnell als nicht relevant ausgeschlossen, kann das zu bedrohlichen Auswirkgen führen (siehe Schwarzer Schwan!). Schwachstellen im IT-Betrieb lassen sich oft durch andere technische Hilfsmittel wie Port- oder Netzwerkscanner, SIEM oder Monitoringsysteme identifizieren.

- Identifikation der Bedrohung(en): Die Liste möglicher Bedrohungen (Gefährdungen) ist nach Relevanz zu bewerten, um im weiteren Verlauf der Risikoanalyse effizient arbeiten zu können. Eine gute Basis für diese Identifikation und Auswahl der Bedrohungen ist die Liste der Schwachstellen. Zusätzlich ist es aber ratsam, das Ergebnis anhand von standardisierten Risiko- und Bedrohungskatalogen zu prüfen, um auszuschließen, das etwas übersehen wurde.

- Evaluierung der Eintrittswahrscheinlichkeit: Die Eintrittswahrscheinlichkeit oder -häufigkeit ist in der Regel von vielen Faktoren der individuellen Situtation abhängig. Neben technischen Aspekten spielen auch Prozesse oder die Ablauforganisation eine Rolle. Inbesondere bei technichen Aspekten können Hilfsmittel wie der CVSS-Rechner genutzt werden.

- Evaluierung der Schadenshöhe: Schadenshöhen können ermittelt bzw. geschätzt werden, indem man die möglichen Auswirkungen auf das Betriebsergebnis einer Unternehmung betrachtet.

- Auswahl von Maßnahmen zur Risikominimierung: Risiken lassen sich oftmals nicht zu angemessenen Kosten eliminieren, deshalb kann es immer nur um die Reduktion auf ein akzeptiertes Niveau gehen. Also werden die Maßnahmen gewählt, die sinnvoll erschienen in der Abwägung zwischen Kosten und Nutzen. Ein weiteres Ergebnis kann auch die Änderung des Schutzbedarfs sein, wenn festgestellt wurde, dass Schutzbedarf und prognostizierte Schadenshöhe nicht korrelieren.

Nachhaltiges Risikomanagement...

.... kontrolliert die Umsetzung und Wirksamkeit der Maßnahmen

.... kontrolliert die Umsetzung und Wirksamkeit der Maßnahmen

Nach Abschluss der Risikoanalyse ist es unabdingbar die gewählten Maßnahmen hinsichtlich

ihrer Implementierung und Wirksamkeit regelmäßig zu überprüfen und die Risikoanalyse

zu wiederholen. In einem ISMS ist das

elementarer Bestandteil von PDCA und Continuous Improvement.